かなり古くなりますが、ハリソンフォードが主演した「今そこにある危機」(Clear and Present Danger)は、トム・クランシー原作「いま、そこにある危機」を映画化したものです。題名に通ずる物語のテーマは「政治的および軍事的権力の乱用や、民主主義社会で違法とされる行為に対して誰も責任を問われない政府の官僚制度の危険性」、「民主主義の脆弱性に対する危機」であり、物理的ではない、目には見えない危機でした。

話しが変わって、今、急速に進化するIT技術、情報のデジタル化の加速に伴い、フィジカル空間(実世界)とは別にいわゆるサイバー空間(仮想世界)は、我々の日常生活にも欠かせない領域となっています。また、個人情報や企業の機密資料などが電子化されるに伴い、大容量のデータ(情報資産)をパソコン等に格納することが出来、ひとたびその保存先にアクセス出来れば、人知れず、何十万、何百万という情報を入手、実世界へポケットに入れて、持ち運ぶことも可能となりました。

さらには、今後、更なる発達が見込まれるIoTやサイバーフィジカルシステムなどサイバー空間とフィジカル空間との境界線も段々となくなって来る時代がもうすぐ目の前の来ています。

そして、今、そのサイバー空間に、危機、脅威が訪れているかもしれません。

個人情報保護委員会は、令和6年3月25日に、国内所在のクラウドサービス提供事業者(以下、「X社」)に対し、「個人情報の保護に関する法律(平成15年法律第57号)」(以下、「「個人情報保護法」又は単に「法」という。)第 147 条に基づく指導等を行ったことを公表しました(以下、当該公表に基づく資料を「公表資料」)。

また、クラウドサービス利用者から個人データの取扱いの委託を受けて個人データを取り扱う場合、いわゆる「クラウド例外」に該当せず、個人情報保護法上の個人情報取扱事業者に該当する場合もあるという、実務上広く利用されきた「クラウド例外」適用について、厳しい解釈が示された事案(以下、「本事案」)でした。

本事案の発端は、X社のサーバが不正アクセスを受け、ランサムウェアにより、提供していたサービスのシステムで管理されていた個人データが暗号化され、漏洩等の恐れが発生したこと、いわゆる”サイバー攻撃”(脅威)を受けたことによるものでした。

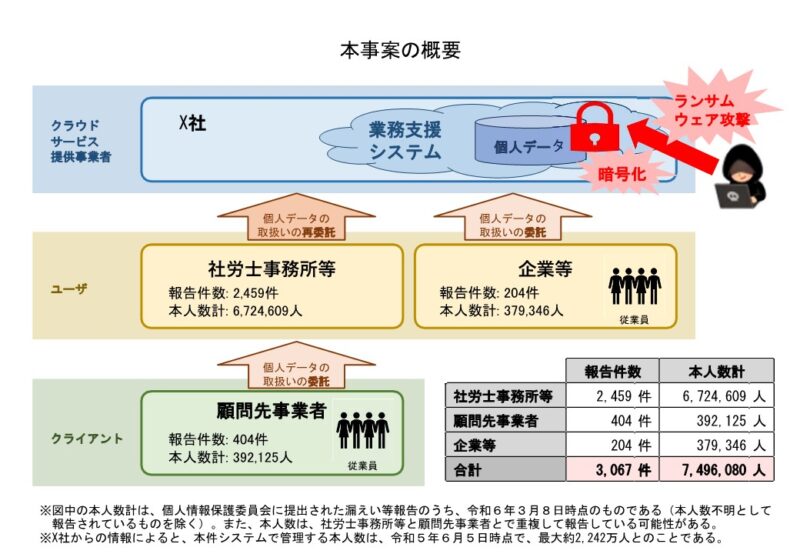

本事案の概要

「X社は、社会保険/人事労務業務支援システム(以下「本件システム」という。)を、社会保険労務士(以下「社労士」という。)の事務所等のユーザ(以下「ユーザ」という。)に対し、SaaS 環境(注)においてサービス提供していたところ、令和5年6月、X社のサーバが不正アクセスを受け、ランサムウェアにより、本件システム上で管理されていた個人データが暗号化され、漏えい等のおそれが発生した。

本件システムは、主に社労士向けの業務システムであり、社会保険申請、給与計算及び人事労務管理等の業務のために利用するものである。同システムで取り扱われていた個人データは、社労士の顧客である企業や事業所等(以下「クライアント」という。)の従業員等の氏名、生年月日、性別、住所、基礎年金番号、雇用保険被保険者番号及びマイナンバー等である」(以上(下記(注)も含む。)、「公表資料」より引用。)。

(注)Software as a Service の略。一般的には、事業者がソフトウェアをクラウド上で稼働し、ユーザはインターネット経由でアクセスすることにより、当該ソフトウェアを利用できる仕組みとなっている。

(資料出典:個人情報保護委員会ニュースリリース(個人情報保護委員会ホームページ掲載)による公表資料(令和6年3月25日)中、資料1-2中、「クラウドサービス提供事業者」名を筆者にて加工)

上記図にあるように、個人情報保護委員会に報告された件数の大半が社労士事務所等からであることからも窺えるように、本事案は社会保険労務士業界においては特に影響が大きいものになったようです。一部メディアの報道によれば、2023年6月5日から約1カ月にわたりサービスを利用できなくなったこと等から、顧客(顧問先)から契約の解除等をされたケースもあるようです。

個人情報保護法上における個人取扱事業者の安全管理措置義務等

個人情報取扱事業者における安全管理措置義務等

企業が個人情報を取り扱うに当たっては、原則として個人情報保護法が適用され、企業は基本的に個人情報取扱事業者に該当し、同法が要求する安全管理措置義務を講じる義務が発生します(法第16条第2項、第23条)。

個人情報保護法第23条では「個人情報取扱事業者は、その取り扱う個人データの漏えい、減失又は毀損の防止その他の個人データの安全管理のために必要かつ適切な措置を講じなければならない」と規定しています。

「個人データ」とは

個人情報データベース等を構成する個人情報のこと(法第16条第1項、第3項)。ここで、個人情報データベース等とは「特定の個人情報をコンピュータを用いて検索することができるように体系的に構成した個人情報の集合物、又は、コンピュータを用いていない場合であっても、紙面で処理した個人情報を一定の規則で整理・分類し、特定の個人情報を容易に検索することができるよう目次、索引、符号等を付し、他人によっても容易に検索可能な状態に置いているものが該当する。」(「個人情報の保護に関する法律についてのガイドライン(通則編)(平成 28 年 11 月(令和6年12 月一部改正)」2-4 個人情報データベース等(法第16条第1項関係))とされています。

同ガイドラインでは、例として、電子メールソフトに保管されているメールアドレス帳(メールアドレスと氏名を組み合わせた情報を入力している場合)などがあげられています。

「安全管理措置」の具体的内容

個人情報取扱事業者が安全管理措置の措置を講じる手段としては、内部規程、ガイドライン等の策定、体制整備等が考えられる。そして、これらに盛り込む安全管理の水準及び具体的な措置内容については、「個人情報の保護に関する法律についてのガイドライン(通則編)(平成 28 年 11 月(令和 6 年12 月一部改正)」に示されています。

同ガイドラインでは、「個人データが漏えい等した場合に本人が被る権利利益の侵害の大きさを考慮し、事業の規模及び性質、個人データの取扱状況(取り扱う個人データの性質及び量を含む。)、個人データを記録した媒体の性質等に起因するリスクに応じて、必要かつ適切な内容としなければならない。」としています。

そして、「ガイドラインで示す手段については、必ずしも全てに対応する必要はなく、また、適切な手法はこれらの例示の内容に限らない」と付け加えています。要は、個人データの取扱状況等を正確に把握し(企業内データの棚卸の実施)そこからリスク評価を行い、それに応じた対策を講じるということです。

また、具体的な措置の内容及びその手法の例示等については、ガイドライン「10(別添)講ずべき安全管理措置の内容」において、具体的、かつ、詳細に記されていますが、ここでは、具体的措置内容を項目を列挙しますと、次のとおりです。

① 基本方針の策定

② 個人データ取扱いに係る規律の整備

③ 組織的安全管理措置

④ 人的安全管理措置

⑤ 物理的安全管理措置

⑥ 技術的安全管理措置

⑦ 外部環境の把握

また、上記のうち、本事案に関係するものが「⑥ 技術的安全管理措置」なので、軽く内容に触れておきます。

技術的安全管理措置とは、アクセス制御、アクセス者の識別と認証、外部からの不正アクセス等の防止、情報システムの仕様に伴う漏えい等の防止をいい、いわゆる、サイバーセキュリティ対策の措置を講じる内容となっています。

なお、当該具体的措置内容については、ガイドラインのほか「『個人情報の保護に関する法律についてのガイドラ

イン』 に関するQ&A」中「1-10- 講ずべき安全管理措置の内容」(Q10-1~Q10-25)にも記載があるので、参照に

してください。

また、個人情報取事業者が取り扱う情報が「保有個人データ」の場合は、個人情報取扱事業者は「保有個人データ」(注)の安全管理措置を公表等する義務(法第32条第1項第4号、同法施行令第10条第1号)、利用する必要ばなくなったときは、遅滞なく消去すること(法第22条)、「保有個人データ」に係る本人からの開示請求、訂正等に応じる義務(法第33条第1項、第34条第1項、2項)などが発生するので、留意が必要です(詳細な説明は、省略させていただきます。)。

(注)個人データのうち、個人情報取扱事業が、開示、内容の訂正、追加又は削除、利用の停止、消去及び第三者への提供の停止を行うことのできる権限を有する個人データのことをいいます(法第16条第4項)。

中小企業の場合(個人情報取扱事業者)における安全管理措置義務等

本ブログは、主に中小企業の方々を念頭に、記事を書いています。それを念頭に、個人取扱事業者である企業(事業者)が中小企業の場合、前記の安全管理措置の実施については、その従業員数の規模の違いから、そうでない事業者と比較して、多少、緩やかな対応のよる手法が示されています。

具体的には、従業員の数が100人以下の場合(中小規模事業者)、「その他の個人情報取扱事業者と同様に、法第23条に定める安全管理措置を講じなければならないが、取り扱う個人データの数量及び個人データを取り扱う従業者数が一定程度にとどまること等を踏まえ、円滑にその義務を履行し得るような手法の例を示すこととする。」(「個人情報の保護に関する法律についてのガイドライン(通則編)」(平成 28 年 11 月(令和6 年 12 月一部改正)、以下「ガイドライン」。)「10 (別添)講ずべき安全管理措置の内容」)とされています。

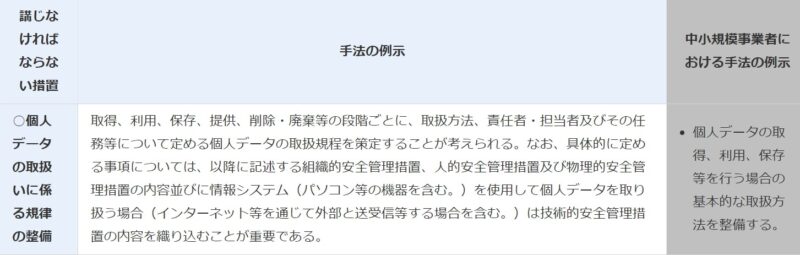

例えば、「10-2 個人データの取扱いに係る規律の整備」については、次のように例示されています。

| 講じなければならない措置 | 手法の例示 | 中小規模事業者における手法の例示 |

|---|---|---|

| ○個人データの取扱いに係る規律の整備 | 取得、利用、保存、提供、削除・廃棄等の段階ごとに、取扱方法、責任者・担当者及びその任務等について定める個人データの取扱規程を策定することが考えられる。なお、具体的に定める事項については、以降に記述する組織的安全管理措置、人的安全管理措置及び物理的安全管理措置の内容並びに情報システム(パソコン等の機器を含む。)を使用して個人データを取り扱う場合(インターネット等を通じて外部と送受信等する場合を含む。)は技術的安全管理措置の内容を織り込むことが重要である。 | 個人データの取得、利用、保存等を行う場合の基本的な取扱方法を整備する。 |

(出典「個人情報の保護に関する法律についてのガイドライン(通則編)」(平成28年11月(令和5年12月一部改正)個人情報保護委員会ホームページ、https://www.ppc.go.jp/personalinfo/legal/)

(出典「個人情報の保護に関する法律についてのガイドライン(通則編)」(平成28年11月(令和5年12月一部改正)個人情報保護委員会ホームページ、https://www.ppc.go.jp/personalinfo/legal/)

ただし、「中小規模事業者が、その他の個人情報取扱事業者と同様に「手法の例示」に記述した手法も採用することは、より望ましい対応である。」ともされています。

中小規模事業者がどこまで対応すべきかの線引きは明らかになっていませんが、仮に、個人情報が漏えい等した場合における損害賠償支払いの有無、支払額の多寡等を判断する場合の一つのメルクマールになり得る可能性があると思料します。

さらに、当該該中小企業事業者の定義について、次に掲げる者は除かれるので、留意が必要です。

(1)委託を受けて個人データを取り扱う者

(2)その事業の用に供する個人情報データベース等を構成する個人情報によって識別される特定の個人の数の合計が過

去6月以内のいずれかの日において5,000を超える者

さらに、当該該中小企業事業者の定義について、次に掲げる者は除かれるので、留意が必要です。

(1)委託を受けて個人データを取り扱う者

(2)その事業の用に供する個人情報データベース等を構成

する個人情報によって識別される特定の個人の数の合計

が過去6月以内のいずれかの日において5,000を超える

者

個人データの取扱いを委託する場合の留意点(個人情報保護法との関係)

委託先への監督責任義務

個人情報取扱事業者(民間事業者は、基本的に該当)は、個人データの取扱い(注)の全部又は一部を委託(個人データの入力、編集、分析、出力等の処理を行うことを委託する場合など)する場合は、委託先において当該個人データについて安全管理措置が適切に講じられるよう、委託先に対し必要かつ適切な監督を行わなければならないとされています。(第25条)。

(注)個人データの取扱いの委託とは、契約の形態・種類を問わず、個人情報取扱事業者が他の者に個人データの取扱いを行わせることをいいます。

すなわち、本事案では、顧問先事業者(個人情報取扱事業者)が社労士事務所等((個人情報取扱事業者)に個人データの取扱いを委託した場合、個人情報保護法第23条に基づき自らが講ずべき安全管理措置と同等の措置が講じられるよう、必要かつ適切な監督を行わなければいけなかった事案です。

一方、個人データの第三者提供に当たっては原則として本人(本事案では、顧問先事業者の従業員)の事前同意が必要ですが(法第27条第1項)、個人データの取扱いの委託に伴って当該個人データを委託先(本事案では、社労士事務所等。以下、同じ。)に提供する場合には、委託先は「第三者」に該当しないとされるため、本人の事前同意を得ることなく委託先に個人データを提供することが可能です(法第27条第5項第1号、ただし、「外国にある第三者」の場合は取扱いが異なります。ここでは、詳細は省略させていただきます。)。

この場合、「個人データの取扱いの委託先」について「第三者」に該当しないのは、個人情報取扱事業者から見た場合、一体的な関係にあるため、「第三者」とはみなされないという趣旨です。

監督責任義務の内容

委託先の監督責任の内容は、ガイドライン3-4-4(P54)によれば、「委託業務の内容に対して必要のない個人データを提供しないことをは当然のこととして、取扱いを委託する個人データの内容を踏まえ、個人データが漏えい等をした場合に本人が被る権利利益の侵害の大きさを考慮し、委託する事業の規模及び性質、個人データの取扱状況(取り扱う個人データの性質及び量を含む。)等に起因するリスクに応じて、次の(1)から(3)までに掲げる必要かつ適切な措置を講じなければならない」とされています。

(1)適切な委託先の選定

(2)委託契約の締結

(3)委託先における個人データ取扱状況の把握等

(1)適切な委託先の選定

ガイドラインでは、「委託先の選定に当たっては、委託先の安全管理措置が、少なくとも個人情報保護法第 23 条及びガイドラインで委託元に求められるものと同等であることを確認するため、「10((別添)講ずべき安全管理措置の内容)」に定める各項目が、委託する業務内容に沿って、確実に実施されることについて、あらかじめ確認しなければならない。」とされています。

(2)委託契約の締結

ガイドラインでは、「委託契約には、当該個人データの取扱いに関する、必要かつ適切な安全管理措置として、委託元、委託先双方が同意した内容とともに、委託先における委託された個人データの取扱状況を委託元が合理的に把握することを盛り込むことが望ましい。」とされています。

(3)委託先における個人データ取扱状況の把握等

ガイドラインでは、「委託先における委託された個人データの取扱状況を把握するためには、定期的に監査を行う等により、委託契約で盛り込んだ内容の実施の程度を調査した上で、委託の内容等の見直しを検討することを含め、適切に評価することが望ましい。」としています。

さらに、「また、委託先が再委託(本事案では、基本的にX社)を行おうとする場合は、委託を行う場合と同様、委託元は、委託先が再委託する相手方、再委託する業務内容、再委託先の個人データの取扱方法等について、委託先から事前報告を受け又は承認を行うこと、及び委託先を通じて又は必要に応じて自らが、定期的に監査を実施すること等により、委託先が再委託先に対して本条の委託先の監督を適切に果たすこと、及び再委託先が法第23条に基づく安全管理措置を講ずることを十分に確認することが望ましい。再委託先が再々委託を行う場合以降も、再委託を行う場合と同様である。」(マーカーは、筆者が追記)としています。

本事案(サイバーセキュリティ)との関係からの委託先選定時の留意点

ISMS(情報セキュリティマネジメント)

既に、この記事をお読みいただいている皆様はご承知のこととは思いますが、本事案のようなサイバーセキュリティ対策を意識しなければいけない個人データの委託にあたって、委託先(再委託先、再々委託先等も含む)の選定について、サイバーセキュリティ対策がしっかりと講じられている委託先を選定することが肝要だと思います。

そのためのメルクマークとして、企業におけるサイバーセキュリティ対策の実効性担保する仕組みについて、若干、触れておきます。

標的型攻撃やランサムウェアなどによる被害・影響も多発している中、これらの脅威に対して適切にリスクアセスメントを実施して、企業における総合的な情報セキュリティを確保するためには、企業において、情報セキュリティマネジメントシステム、ISMS(Information Security Management System)の構築・運用が必須事項とされています。

ISMS適合評価制度(ISO/ICE27001)、Pマーク(JISQ150011)

この各企業のISMSに係る信頼性、有効性等について、第三者による審査・認証の仕組みが設けられています。

それが、企業の保有する情報資産(個人情報、企業秘密、営業秘密など)を保護対象とした情報セキュリティマネジメントシステム(ISMS)適合性評価制度で、国際的に整合性のとれた情報セキュリティマネジメントシステムに対する第三者適合性評価制度です。

実際は、ISMS適合性評価制度における認証基準としての国際規格「 ISO/IEC 27001 」(JISQ27001)があり、企業では自社で策定するにあたり、ISMSをこの国際規格が要求する事項を満たす必要があります。認証機関による審査、認証を受けて初めて、対外的に「ISMS認証取得」を標榜することが出来ます。

「 ISO/IEC 27001 」については、「一般社団法人情報マネジメントシステム認定センター(略称:ISMS-AC)」が認証業務(審査)を行っています。

また、個人情報を保護対象とする仕組みとしては、日本産業規格の「JISQ150011」があり、 一般財団法人日本情報経済社会推進協会(JIPDEC) が指定した審査機関によって行われる「JIS Q 15001」に基づく審査に合格すると、「Pマーク」(プライバシーマーク)が付与されます。

他にも規格がありますが、委託先選定にあたっては、選定基準の一つとして、これらの規格を取得しているかの確認をしてみてはどぅかと思料します。

なお、これら認証は、それぞれ有効期間があり、ISMS認証が3年、Pマークが2年となっています。きちんと、更新(アップデート)されているかの確認も必要かと思います。

※上記以外に、「日本公認会計士協会『受託業務のセキュリティ・可用性・処理のインテグリティ・機密保持に係る内部統制の保証報告書』、米国公認会計士『サービス・オーガニゼーション・コントロール報告書』(SOC、SOC1、SOC2)」(「サイバーセキュリティ関係法令 Q&Aハンドブック(Ver2.0)、『Q46 クラウドサービスの利用に当たっての留意点』P226」)があります。

クラウドサービスの現在と多様化

最近のクラウドサービスの利用の動き

クラウド・バイ・デフォルトの原則

政府は、デジタル社会実現の前提として「デジタルガバメント」へ向けた取組みをデジタル庁を中心に行っています。

また、「政府情報システムにおけるクラウドサービスの適切な利用に係る基本方針」(2023 年(令和5年)9月 29 日 デジタル社会推進会議幹事会決定)においても、政府情報システム調達について、「クラウド・バイ・デフォルト原則」(政府情報システムは、クラウド・バイ・デフォルト原則、すなわち、クラウドサービスの利用を第一候補として、その検討を行うものとすること。)を基本方針としています(基本方針P9)。

現在、公共分野における情報システム調達について、各種の検討、取組等が進められており、令和6年度「デジタル社会の実現に向けた重点計画」では、「デジタル・ガバメントの強化(システムの最適化)」と題し、公共分野における取組として、国は政府情報システムをガバメントクラウド(中央省庁や国の機関、自治体が利用するクラウドサービスの共通基盤)上に構築し、情報システムについては、可能な限り、クラウド事業者が提供するサービス(SaaS=Software as a Service)を活用し、併せて、業務改革(BPR=Business Process Re-engineering)、システムの統廃合や共通化・共同化の検討も徹底するなどを前提として制度を改める等の方向性を示しています。

また、既に、地方自治体に対し、基幹系情報システム(戸籍や国民健康保険など20業務)について、原則、令和7年度末までに、国が技術仕様を統一したシステム(標準準拠システム)移行させ、ガバメントクラウド上で動かすよう、求めています。

このようなクラウド移行の趨勢は、国に先行し、民間部門でも初期投資の安く済むことなど、また、通信速度の向上、端末携帯の高機能化などを背景に、ITサービスのクラウド化への動きが近年、顕著になっています。

クラウドサービス提供形態の複雑化

後述するクラウドサービス利用における留意点とも関係してきますが、近年のクラウドサービス提供形態は、多様化するクラウドサービスとの関係で、複雑化・細分化してきているようです。

具体的には、IaaS(=Infrastructure as a Service、インフラのみが提供されるクラウドサービス)、PaaS(=Platform as a Service、プラットフォームまで提供されるクラウドサービス)、SaaS(=Software as a Service、ソフトウェアまですべて提供されるクラウドサービス)の各ベンダーへの分化が進むほか、SaaS間においても、API連携、データ連携プラットフォーム、SaaSマーケットプレイスなど複数のクラウドサービス提供事業者が関与しているケースなどもあるようです(「サイバーセキュリティ関係法令 Q&Aハンドブック(Ver2.0)、『Q46 クラウドサービスの利用に当たっての留意点』P221」)。

さらには、SaaSのクラウドサービス提供事業者自体が開発のみで、サービス提供の営業は他の事業者に任せる(代理店みたいなもの)ケースもあるなど、関与するものが複数者にわたり、クラウドサービスの提供ルートが複雑・多様化してきており、今回のようなインシデント事案が、仮にこのような複数のものが関与するクラウドサービスの提供だった場合における責任分界の問題も課題となりそうです。

クラウドサービス利用の留意点

クラウドサービスの特徴

クラウドサービスは、クラウドサービス提供事業者が提供する外部のリソースを利用するものであるため、個人情報、企業秘密など情報資産のセキュリティ管理は、自社で管理することが出来ず、クラウドサービス提供事業者に委ねるというところが大きな特徴です(「サイバーセキュリティ関係法令 Q&Aハンドブック(Ver2.0)、『Q46 クラウドサービスの利用に当たっての留意点』P220」)。

情報セキュリティの観点からクラウドサービスを利用するにあたっての留意点

本記事では、詳細な説明は、省略させていただきますが、概ね、以下の事項について、留意する必要があると思います。

- クラウドサービスを利用し、管理しようとしている情報資産の範囲の確定とセキュリティレベルの決定、特に、その情報資産が個人情報の場合、前記に記したように、個人情報保護法における制約(安全管理措置や個人データの第三者提供にあたる場合の本人の同意など)に留意する必要がある。

- クラウドサービスを利用し、管理しようとしている情報資産が、他の企業との間で締結しているライセンス契約や守秘義務契約における対象だった場合については、当該契約の条項の再確認が必要である。

- リージョンの問題

- クラウドサービス提供事業者の選定の基準(サービス形態・体制、複数の事業者が関与する場合の責任分界の確認、セキュリティレベルを充足しているか、インシデント時の対応及びその体制、サービスを解約した場合におけるデータの移管、消去等)について、当該事業者が開示している情報を精査し、選定基準に見合うものかの精査が必要である。

- 第三者機関による評価の利用(ISO/IEC27017(JISQ27017など)(注)

- クラウドサービス利用に係る契約について、民法第548条の2から第548条の4までに規定する定型約款だった場合、上記の選定基準が当該定型約款に盛り込まれているか確認し、契約条項の修正が可能であるかなどのリーガルチェックが必要である。

(注)政府情報システムのためのセキュリティ評価制度

政府機関等におけるクラウドサービスの導入、利用については、「政府情報システムのためのセキュリティ評価制度」 (ISMAP=Information system Security Management and Assessment Program、以下「ISMAP」(イスマップ )という。)という制度が設けられています。

これは、政府が求めるセキュリティ要求を満たしているクラウドサービスを予め評価・登録することにより、政府のクラウドサービス調達におけるセキュリティ水準の確保を図り、政府機関等(各府省庁等及び独立行政法人等)に おけるクラウドサービスの円滑な導入に資することを目的とする制度で、令和2年6月に運用が開始され ました。

このISMAPにより、政府機関等におけるクラウドサービスの導入・利用の際、情報セキュリティ対策が十分に 行われているサービスを効率的に調達できるようになり、政府機関等は、情報セキュリティ対策の実施状況の直 接確認が 省略できるとともに、サービスの範囲やセキュリティ対策の範囲について情報提供がなされることで、 一定の情報セキュリティ対策の実施が確認されたクラウドサービスを効率的に調達することが可能となりまし た。

ISMAPでは、提供されるクラウドサービスについて、国際標準等を踏まえて策定したセキュリティ基準に基づき、各基準が適切に実施されているかを第三者が監査するプロセスを経て、クラウドサービスを登録する制度です。政府機関等(政府機関、独立行政法人、サイバーセキュリティ基本法における指定法人)は、原則として 、ISMAP クラウドサービスリスト に掲載されたサービスから調達を行うことになっています。

なお、令和 4 年 11 月には、ISMAPの枠組みのうち、リスクの小さな業務・情報の処理に用いる SaaS サービスを対象とした仕組みである「ISMAP- LIU」(イスマップエルアイユー)の運用をも開始されています。

クラウドサービスと個人情報保護法

クラウド例外(クラウドサービスと個人情報保護法)

前記までのとおり、個人情報取扱事業者には安全管理措置義務が(法第23条)、個人情報取扱事業者が個人データの取扱いを委託先に委託する場合は、当該委託先は「第三者」に該当しないとされるため、個人情報保護法第27条による本人の事前同意は不要とされますが、同法25条により委託先への監督責任義務が生じます(委託先が再委託した場合も同じ。再々委託先には安全管理措置義務が、委託先は安全管理措置義務と再々委託先への監督責任義務が、委託元である個人取扱事業者は、自社における安全管理措置と委託先等への監督責任義務が重層的に生じます。)。

本事案では、再委託先がクラウドサービス提供事業者だったケースです。

ここで、前記の重層的に発生する個人情報保護法における義務について、例外的な取扱いがされています。

それが、いわゆるクラウド例外と言われている取扱いで、実務上広く利用(認識)されていたようです。その内容は、次のとおりです。

【「個人情報の保護に関する法律についてのガイドライン」に関するQ&A(平成 29 年2月 16 日(令和6年3月1日更新)個人情報保護委員会)】(以下、「ガイドラインQ&A)

(Q7-53)

第三者の提供するクラウドサービスを利用してその管理するサーバに個人データを保存する場合において、クラウドサービス提供事業者が個人データを取り扱わないこととなっている場合、クラウドサービス利用事業者は個人データを提供したことにならないため、個人情報保護法第27条第1項、第28条第1項に基づく本人の事前同意は不要であり、また、個人情報データを提供したことにならないため、「個人データの取扱いを委託する場合」(法第27条第5項第1号)にも該当せず、個人情報保護法に基づきクラウドサービス提供事業者に対する監督責任義務も生じないとされています。

また、個人データを取り扱わないこととなっている場合とは、「契約条項によって当該外部事業者がサーバに保存された個人データを取り扱わない旨が定められており、適切にアクセス制御を行っている場合等が考えられる」とされています。

なお、ガイドラインQ&A(Q7-54)によれば、上記の場合でも、クラウドサービスを利用する事業者は、自ら果たすべき安全管理措置の一環として、適切な安全管理措置を講じる必要があるとしています。

本事案はクラウドサービス該当が否定された事案

否定された理由

本事案では、見出しのとおり、クラウド例外の該当性が否定されました。すなわち、ガイドラインQ7-53の「個人情報を取り扱わないこととなっている場合」には該当しないとジャッジされました。その主な理由は、令和6年3月25日に個人情報保護法第 147 条に基づ行政指導を行ったことを公表した文書に併せ、「クラウドサービス提供事業者が個人情報保護法上の個人情報取扱事業者に該当する場合の留意点について(注意喚起)」という文書(以下、「注意喚起文書」)も公表しており、本事案において、「クラウドサービス提供事業者が個人情報取扱事業者に該当する」(=クラウド例外該当が否定された)と判断した考慮要素を以下のとおり示しています。

〇利用規約に、保守サービスの一環として、X社は、当該利用規約に規定された特定の場合には、ユーザ(本事案では社労士事務所等)の顧問先に係る個人データを使用できることになっていたこと

〇X社は保守用IDを有しており、それを利用して本件システム内の個人データにアクセス可能な状態であり、X社の取扱いを防止するための技術的なアクセス制御の措置が講じられていなかったこと

〇X社が、ユーザと「個人情報授受確認書」を取り交わし、実際に個人データを取り扱っていたこと(令和5年度上半期における実取扱件数は20件)

上記のうち、2番目については、公表資料中「3(5)補足」によれば、

「『ガイドラインQ&A7-55 では、「単純なハードウェア・ソフトウェア保守サービスのみを行う場合で、契約条項によって当該保守サービス事業者が個人データを取り扱わない旨が定められており、適切にアクセス制御を行っている場合等には、個人データの提供に該当』しないこととされている。ここでは、例として、『保守サービスの作業中に個人データが閲覧可能となる場合であっても、個人データの取得(閲覧するにとどまらず、これを記録・印刷等すること等をいう。)を防止するための措置が講じられている場合』等が挙げられており、「取扱いを防止するためのアクセス制御等の措置』が講じられているか否かが重要である。本件において、X社が有する保守用 ID については、個人データの取得を防止するための技術的な措置は講じられていないことから、個人データの提供に該当し、委託に基づき個人データを取り扱っているものと認められる」(太字・マーカーは筆者において追記)

とされており、クラウド例外該当が否定された大きな要因になったと思われます。

技術的安全管理措置の不備の指摘

また、公表資料によれば、法律上の問題点として、X社の安全管理措置(法第 23 条)の不備に関する指摘もありました。 以下のとおりです。

〇アクセス者の識別と認証(ガイドライン10-6(2))

〇外部からの不正アクセス等の防止(ガイドライン10-6(3))

ユーザのパスワードルールが脆弱であったこと、また、管理者権限のパスワードも脆弱であり類推可能であったこと、ソフトウェアのセキュリティ更新が適切に行われていなかったこと、ログの保管、管理及び監視が適切に実施されていなかったことなど情報セキュリティ上基本的な不正アクセス等の防止のための措置等が講じられていなかったことが指摘されています。

ユーザ(社労士事務所等)及びクライアント(顧問先事業者)

公表資料によれば、、ユーザである社労士事務所等について、個人情報保護法第 25 条における監督責任義務及び同法第 25 条に関するガイドライン 3-4-4 による委託先の監督義務が必要と触れつつ、「本件漏えい等事態発覚当時のX社のウェブサイトにおいては、本件サービスに関し、万全のデータセンターとセキュリティ管理をしている旨が記載され、また、漏えい対策についても万全の体制である等と記載されていた。本件において、ユーザの多くは、X社に対する個人データの取扱いの委託を行っていたとの認識が薄く、委託先の監督が結果的に不十分となっていた可能性がある。」という内容に留まっています。

一方、クライアント(顧問先事業者)についても、個人情報取扱事業者として、自らも個人情報保護第 23 条に基づく安全管理措置を講ずる義務を負うとともに、委託先である社労士事務所に対し、同法第 25 条が求める委託先の監督義務を負うと触れつつ、「しかしながら、本件において、クライアントの多くは、社労士事務所に対して個人データの取扱いの委託及びX社に対する再委託を行っていたとの認識が薄く、委託先等への監督が結果的に不十分となっていた可能性がある。」とされており、ユーザ(社労士事務所等)と同様の扱いとなっています。

まとめ

「情報セキュリティの観点からクラウドサービスを利用するにあたっての留意点」については、既に記したとおりですが、今回のクラウド例外該当が否定されたことに限って、今後、検討又は留意する点については、次のとおりと思われます(私見です。)。

クラウド例外にあたるか、個人データの提供にあたるか、サービス提供事業者との確認

まず、個人データの取扱いが絡むクラウドサービスを利用する場合、本事案をベースに、クラウドサービス提供事業者とそれを利用するユーザ及びクライアントとの間で、個人データの取扱いに関する認識(「個人データの取扱いを委託する場合」に該当するか否か)を整理、認識の共有を行うというのが、出発点になると思います。

次に、クラウド例外による運用を維持するのであれば、クラウドサービス提供事業者が保守サービス等で個人データを一切取り扱わないことや、ガイドラインQ&A7-55 の「単純なハードウェア・ソフトウェア保守サービスのみを行う場合で、契約条項によって当該保守サービス事業者が個人データを取り扱わない旨が定められており、適切にアクセス制御を行っている場合等」に該当するかの確認(契約書や覚書など全てのドキュメントにおいて)が必要だと思います。

さらに、当該確認に留まらず、利用規約のほか覚書等による法的な担保を取っておく必要があるかと思います。

また、クラウド例外に該当するにしても、情報セキュリティそのものの観点から、情報セキュリティ上の実装、X社が指摘された技術的安全管理措置の不備(アクセス者の識別と認証、外部からの不正アクセス等の防止)その他の情報セキュリティ上必要な措置が講じられているかの確認も必要かと思います(自社での確認作業が難しい場合、外部のリソースを利用するしかないかもしれません。)。

課題(利用約款変更の問題、ホワイトペーパー記載事項に係る情報の非対称性)

クラウド例外の運用をするうえでの主な確認は、上記のとおりですが、サービスクラウドサービス提供事業者のサービス形態は定型化されており、また、契約(利用約款)についても個別にカスタマイズ(変更)することは難しいようです。

また、クラウドサービス提供事業者が開示しているホワイトペーパー(提供されるクラウドサービスの内容、セキュリティが開示されている情報)についても、詳細の確認は難しいようです。実際、今回のX社の場合も、X社のホームページ上でセキュリティ対策は万全である旨、掲載されていたにも関わらず、ランサムウェアの被害を受けました(尤も、この辺りのは話しは、X社に限ったことではないようにも思われ、サイバー攻撃自体を100%回避することは不可避だと思います。)。

クラウド例外が否定された場合の法律的整理

本事案によりクラウド例外の取扱い(ガイドラインQ&AーQ7-53)そのものが否定されたわけではありません。

個人情報保護委員会の公表資料では、X社における保守運用サービスの形態が「個人データを取り扱わないこととなっている場合」に該当しないとされました。

そうなると、理屈上は、X社が個人データを取り扱うこととなる場合に該当するため、クラウドサービス利用者事業者(社労士事務所等、顧問先事業者)は、X社に個人データを「提供」したこととなり、個人情報保護法第27条第1項、第28条第1項の規定に基づき、当該「提供」につき本人からの事前同意が必要だったという問題が生じます。

しかし、個人情報保護委員会はそのこと自体には触れず、既に記したように、社労士事務所等及び顧問先事業者について、「本件において、ユーザの多くは、X社に対する個人データの取扱いの委託を行っていたとの認識が薄く、委託先の監督が結果的に不十分となっていた可能性がある。」との指摘に留まっています。

公表資料(X社に対する指導内容等)及び前記注意喚起文書では、明確に言及はしていませんが、私なりの解釈では、”本人への同意は不要だが、監督責任は生じる”という、「個人データの取扱いを委託した場合」に沿った「指摘」となっているものと思料します。

当該注意喚起文書においても、本事案のような場合、委託元である個人情報取扱事業者は、委託先事業者に対する監督の一内容として、当該クラウドサービスの安全性などを委託先事業者に確認することが考えられるとし、次のような注意喚起を行っています。

ガイドラインでも、「委託元が委託先について『必要かつ適切な監督』を行っていない場合で、委託先が再委託をした際に、再委託先が不適切な取扱いを行ったときは、元の委託元による法違反と判断され得るので、再委託をする場合は注意を要する」ものとされています(ガイドライン3-4-4)。委託元である個人情報取扱事業者においては、前記1のとおり、委託先事業者のクラウドサービスの利用によって、当該委託先事業者からクラウドサービス提供事業者に対する「再委託」となっている場合があることを念頭において、法第23 条が求める個人データの安全管理のために必要かつ適切な措置及び法第25 条が求める委託先に対する必要かつ適切な監督を行うよう留意してください。(太字・マーカーは筆者が追記)

X社の再発防止策等の報告書の内容

令和6年3月25日に個人情報保護委員会からの指導・報告等の求めに対して、X社は同年4月23日に、再発防止策の実施状況及び今後の対応をまとめた報告書を個人情報保護委員会に提出しました。

この報告書内容について、同年7月17日に個人情報保護委員会定例委員会に報告がなされ、当該報告資料が公表されています。

定例委員会の所見では、報告書に記載している措置(再発防止策等)について「現時点において当委員会の指導事項を踏まえた一定の取り組みが認められた。」としているところ。

なお、X社は、今後の対応の中で「個人データの取扱いについて、当社の今後の対応は検討中です。個人情報保護委員会からご指摘を受けた保守用IDを使った作業についてはサービスを停止、保守用IDも完全削除しております。」(マーカーは、筆者が追記)としています。

この部分は、個人情報保護委員会が、X社における保守運用サービスの形態が「個人データを取り扱わないこととなっている場合」に該当しないと判断した理由の核に当たるところで、公表資料では「本件において、X社が有する保守用 ID については、個人データの取得を防止するための技術的な措置は講じられていないことから、個人データの提供に該当し、委託に基づき個人データを取り扱っているものと認められる」という部分に直結する措置を採った形になるかと思います。

嚙み砕いて言うと、大元の根っこを断ち切った措置ということになるでしょうか。

前記の「クラウドサービス提供形態の複雑化」でも触れたように、クラウドサービス提供の形態に複数の者が関与する場合においても、アクセス制御の設定は非常に重要な事項になってくるかと思います。

また、本記事では触れませんでしたが、本事案におけるインシデントに係る個人情報保護委員会への報告についても、情報が錯綜したようです(個人情報保護委員会への報告義務のうち、いわゆる「速報」については、現在、見直しが検討されています。)。

個人情報(個人データ)を取り扱う場合においては、個人情報保護法を今一度、確認する必要もあるかと思います。

長文になりました。また、知識不足で曖昧な内容になった部分もあるかと思いますが、ご容赦ください。

なお、本記事作成にあたっては、下記の文献を参考にさせていただきました。

「サイバーセキュリティ関係法令 Q&Aハンドブック(Ver2.0)」(令和5年9月 内閣官房内閣サイバーセキュリティセンター(NISC))

・Q10「個情法の安全管理措置義務とサイバーセキュリティの関係」(P50)

・Q11「個人データの取扱いの委託と安全管理」(P56)

・Q12「クラウドサービスの活用と個情法」(P59)

・Q46「クラウドサービスの利用にあたっての留意点」(P220)